Minggu, 26 Februari 2012

Setting Router pada WIndows XP

Router adalah sebuah alat jaringan komputer yang mengirimkan paket data melalui sebuah jaringan atau Internet menuju tujuannya, melalui sebuah proses yang dikenal sebagai routing. Router berfungsi sebagai penghubung antar dua atau lebih jaringan untuk meneruskan data dari satu jaringan ke jaringan lainnya. Suatu router bisa berupa sebuah device yang dirancang khusus untuk berfungsi sebagai router (dedicated router), atau bisa sebuah PC yang difungsikan sebagai router (PC Router). Manfaat yang didapat jika anda menggunakan PC Router adalah Anda tidak perlu membeli router tambahan sehingga dapat menghemat uang.

Dengan menggunakan komputer bersistem operasi Windows XP dan mengaktifkanIP FORWARDING, kita akan coba buat sebuah PC router sederhana. Sebagai contoh, ada 7 komputer dan 2 switch jaringan. kita akan membuat 2 jaringan yang dapat mengakses internet, salah satu komputer yang akan dijadikan router dilengkapi dengan 3 kartu jaringan dan salah satu dari kartu jaringan yang terhubung ke Modem untuk mengakses internet, sedangkan yang lainnya ke jaringan masing-masing.

konfigurasi kartu jaringan pada PC Router dengan informasi berikut.

XP Router (Windows XP Professional) :

Network Card A (terhubung ke jaringan A):

IP: 10.10.10.1

Netmask: 255.255.255.0

Gateway (GW): [biarkan kosong]

IP: 10.10.10.1

Netmask: 255.255.255.0

Gateway (GW): [biarkan kosong]

Network Card B (terhubung ke jaringan B):IP: 192.168.20.1

Netmask: 255.255.255.0

Gateway (GW): [biarkan kosong]

Netmask: 255.255.255.0

Gateway (GW): [biarkan kosong]

Network Card C (terhubung ke Internet melalui kabel / koneksi dsl)Informasi ini akan sangat tergantung pada layanan koneksi Internet yang Anda gunakan :

IP: 192.168.1.1

Netmask: 255.255.255.0

Gateway (GW): 192.168.1.1

IP: 192.168.1.1

Netmask: 255.255.255.0

Gateway (GW): 192.168.1.1

Konfigurasikan semua komputer di jaringan A dengan informasi berikut :

Jaringan A :

IP: 10.10.10.2-254

Netmask: 255.255.255.0

Gateway (GW): 10.10.10.1

IP: 10.10.10.2-254

Netmask: 255.255.255.0

Gateway (GW): 10.10.10.1

Konfigurasikan semua komputer di jaringan B dengan informasi berikut :

Jaringan B

IP: 192.168.20.2-254

Netmask: 255.255.255.0

Gateway: 192.168.20.1

IP: 192.168.20.2-254

Netmask: 255.255.255.0

Gateway: 192.168.20.1

Sekarang saatnya untuk mengkonfigurasi IP forwarding pada XP router :

1) Klik Start dan klik Run …, kemudian ketik regedit untuk menjalankan registry editor.

2) Registry Editor window akan muncul. cari kunci registri berikut di sisi kiri jendela:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\TcpipParameters

pada sisi kiri, klik kanan pada IPEnableRouter. klik kanan objek, dan klik Modify.

3) IPEnableRouter window akan muncul. isikan angka 1 pada Value data dan klik OK.

4) Tutup regisrty editor dan reboot komputer. Setelah reboot, semua komputer seharusnya dapat mengakses internet dan juga berbagi file / printer antara jaringan A dan B.

Tutorial VM-Ware

Pada tutorial ini saya akan memperlihatkan bagaimana cara melakukan instalasi komputer virutal (Virtual Machine) di dalam komputer fisik (komputer asli). Tujuannya adalah agar apabila Anda ingin melakukan suatu riset, mencoba sistem operasi lain misalnya Windows, Linux, Sun Solaris, Novel NetWare atau bahkan membangun jaringan komputer sedehana, Anda tidak perlu membeli komputer baru atau membagi hard disk Anda menjadi beberapa partisi. Untukmelakukannya saya menggunakan software yang bernama Vmware Workstation.

Komputer virtual yang akan saya pasang pada tutorial ini adalah komputer dengan sistem operasi Windows Server 2008 dengan spesifikasi yang akan kita tentukan nanti. Caranya adalah sebagai berikut (klik gambar untuk memperbesar):

- Sediakan CD/DVD/File atau file ISO dari Windows Server 2008. Pada tutorial ini saya menggunakan file ISO dari Windows Server 2008.

- Download dan install aplikasi Vmware. Disini saya menggunakanVMware Workstation versi 7.0.0 build-203739.

- Buka Aplikasi Vmware yang sudah Anda install.

- Klik New Virtual Machine, atau klik File > New > Virtual Machine.

- Maka akan muncul jendela baru. Pilih Custom agar kita mengetahui semua langkah demi langkah. Jika Anda memilih Typical, maka ada beberapa step yang tidak Anda lalui. Jika sudah klik Next.

- Maka akan muncul jendela baru. Pilih Worksration 6.5-7.0 dan klik Next.

- Pada jendela selanjutnya, yaitu jendela Guest Operating System Installation Anda akan diberikan 3 pilihan, yakni: Installer disc jika Anda ingin melakukan instalasi dengan menggunakan media CD/DVD. Installer disc image file (iso) jika Anda ingin melakukan instalasi dengan menggunakan file ISO dari sistem operasi yang akan Anda instal, atau I will install operating system later jika Anda ingin menentukannya nanti. Pada tutorial ini saya pilih I will Install operating system later, jika sudah Klik Next.

- Selanjutnya Anda akan dihadapkan pada jendela Select a Guest Operating System. Pada Guest Operating System pilih Microsoft Windows, karena kita akan menginstall sistem operasi dari Windows. Pada Version pilih Windows Server 2008. Jika sudah klik Next.

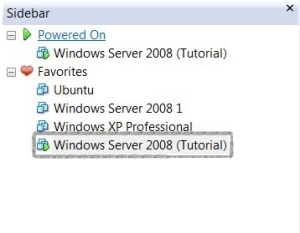

- Tahap selanjutnya Anda akan dihadapkan pada jendela Name the Virtual Machine. Pada Virtual machine name ketikkan nama virtual machine Anda, pada tutorial ini saya menggunakan nama Windows Server 2008 (Tutorial), pemberian nama ini terserah Anda. PadaLocation berikan lokasi dimana virtual machine Anda akan diletakkan. Pada contoh ini saya meletakkannya pada direktori E:\VIRTUAL MACHINES\Windows Server 2008 (Tutorial). Klik Next jika sudah.

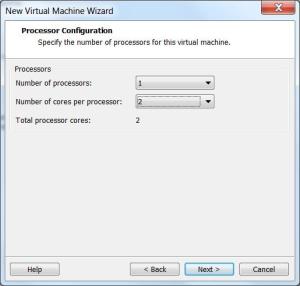

- Jendela selanjutnya adalah Processor Configuration, dimana pada tahap ini Anda diharuskan melakukan setting terhadap processor yang akan Anda gunakan. Pada tutorial ini saya menggunakan 1 buah processor dengan 2 buah core. Jika sudah klik Next.

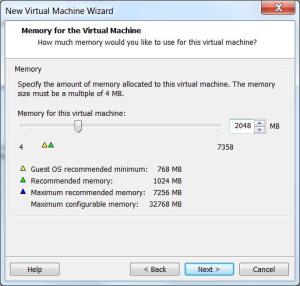

- Tahap selanjutnya Anda akan dihadapkan pada jendela Memory for the Virtual Machine. Pada tahap ini Anda diharuskan menentukan jumlah memory/RAM yang akan digunakan untuk virtual machine Anda. Untuk contoh ini saya menggunakan 2048 MB atau 2GB, karena saya melakukan instalasi sistem operasi Windows Server 2008 yang memang membutuhkan resource yang cukup besar. Jika sudah klik Next.

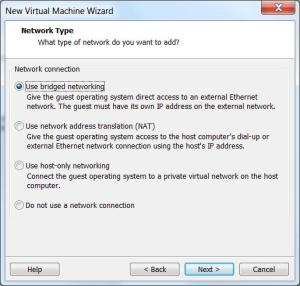

- Setelah Anda mengklik Next tadi, maka akan muncul jendela baru yaitu jendela Network Type. Pada tahap ini Anda diharuskan memilih salah satu dari 4 jenis network yang tersedia, yaitu Use bridge network, Use network address translation (NAT), Use host-only networking, atauDo not use a network connection. Pada tutorial ini saya menggunakanUse bridge network, karena dengan menggunakan tipe ini komputer virtual tadi seakan-akan menjadi komputer yang nyata dalam jaringan yang nyata. Jadi, apabila komputer asli yang diinstalkan komputer virtual tadi dihubungkan ke sebuah jaringan melalui sebuah Switch atau Hub, maka komputer virtual tadi juga akan mendapat koneksi ke jaringan tersebut dan seakan-akan komputer itu adalah komputer nyata yang langsung terkoneksi ke jaringan itu. Selain itu apabila Anda menggunakan tipe Use bridge network, apabila terdapat 2 atau lebih komputer virtual yang semuanya disetting dengan tipe Use bridge network dan semua komputer itu sedang aktif dan diberikan IP Address yang 1 kelas, maka komputer-komputer itu akan bisa terhubung secara langsung layaknya terhubung menggunakan Hub atau Switch. Klik Nextjika sudah.

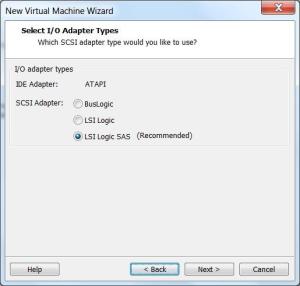

- Pada jendela Select I/O Adapter Types, pilihlah tipe yang direkomendasikan oleh software VMware. Rekomendasi yang berikan bisa berbeda-beda, tergantung dari sistem operasi yang akan diinstal.

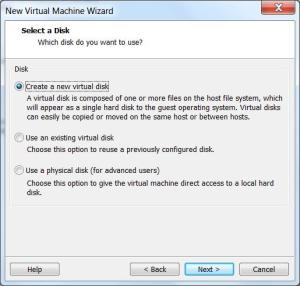

- Pada tahap selanjutnya Anda akan dihadapkan pada jendela Select a Disk. Pada tahap ini Anda diharuskan memilih apakah akan membuat virtual hard disk yang baru dengan memilih Create a new virtual diskatau menggunakan yang sudah ada dengan memilih Use an existing virtual disk. Sedangkan pilihan Use a physical disk (for advaced users) adalah pilihan untuk pengguna tingkat lanjut, yang apabila memilih ini, maka hard disk yang akan digunakan adalah hard disk fisik dari komputer asli. Pada contoh ini saya memilih Create a new virtual disk. Jika sudah klik Next.

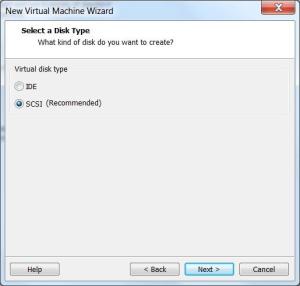

- Jendela yang muncul selanjutnya adalah Select a Disk Type. Pada jendela ini Anda diharuskan memilih tipe hard disk yang akan Anda gunakan. Pilih saja sesuai dengan rekomendasi dari software VMware Workstation. Klik Next jika sudah.

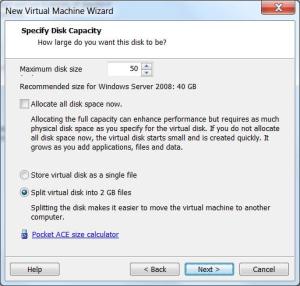

- Tahap selajutnya Anda akan dihadapkan pada jendela Specify Disk Capacity. Pada tahap ini Anda diharuskan menentukan kapasitas hard disk virtual Anda. Nilai rekomendasi untuk Windows Server 2008 adalah40 GB. Nilai ini bisa berubah-ubah tergantung sistem operasi yang akan Anda install. Anda bisa menggunakan nilai default ini sebagai kapasitas hard disk Anda, namun jika Anda ingin yang lain, silahkan isikan. Pada contoh ini saya isikan 50 GB. Lalu dibawah ada 2 buah radio button yang harus Anda pilih salah satunya. Store virtual disk as a single fileyaitu pilihan dimana virtual hard disk akan dijadikan 1 file, sedangkan jika Anda memilih Split virtual disk into 2 GB files maka virtual hard disk akan dipecah-pecah menjadi 2 GB, sehingga akan lebih memudahkan Anda jika ingin memindahkannya ke komputer lain dengan menggunakan flash disk yang berkapasitas kecil. Pada contoh ini saya pilih Split virtual disk into 2 GB files. Klik Next.

- Tahap berikutnya Anda akan diberikan tampilan jendela Specify Disk File. Pada jendela ini Anda harus menentukan lokasi virtual hard disk Anda akan disimpan dimana. Pada contoh ini saya menyimpan virtual hard disk saya di direktori dimana saya meletakkan virtual machine saya, yaitu di direktoei E:\VIRTUAL MACHINES\Windows Server 2008 (Tutorial)\Windows Server 2008 (Tutorial).vmdk. klik Nextjika sudah.

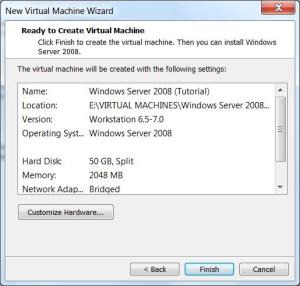

- Tahap berikutnya Anda akan dihadapkan pada jendela terakhir dari pembuatan virtual machine ini, yaitu jendela Ready to Create Virtual Machine. Pada jendela ini Anda akan diperlihatkan rangkuman dari settingan yang sudah Anda lakukan pada langkah-langkah sebelumnya. Jika masih ada yang kurang pas, klik saja Customize Hardware, namun jika sudah cocok semuanya langsung klik Finish.

- Maka munculla tampilan seperti gambar di bawah ini:

- Karena pada langkah sebelumnya kita belum menentukan dari mana kita akan melakukan instalasi, maka silahkan klik di Edit virtual machine settings untuk melakukan editing.

- Maka akan muncul tampilan baru, klik di CD/DVD (IDE).

- Pada bagian Connection terdapat 2 buah radio button, yaitu Use physical drive jika Anda ingin melakukan instalasi melalui media CD atau DVD dan Use ISO image file jika Anda ingin melakukan instalasi dengan menggunakan file ISO. Pada contoh ini saya menggunakan media file ISO jadi saya pilih Use ISO image file. Lalu browselah dimana file ISO yang akan Anda gunakan itu tersimpan. Jika sudah selesai klikOK.

- Pada bagian sidebar sebelah kiri pastikan Anda sudah memilih sistem operasi yang akan Anda proses.

- Langkah selanjutnya adalah mengklik tombol Power On This Virtual Machine untuk menghidupkan komputer virtual kita.

- Langkah terakhir adalah melakukan instalasi. Instalasi sistem operasi di VMware sama dengan instalasi di komputer asli.

Itulah langkah-langkah dalam pembuatan komputer virtual (virtual machine) dengan menggunakan software VMware Workstation. Info lengkap tentang software VMware bisa dilihat di www.vmware.com.

Sumber : http://kurniawanadam.wordpress.com

IP Spoofing

Virus ARP Spoofing ini lebih populer dikenal dengan nama virus Microsoft. Hal ini tidak ada hubungan dengan Microsoft Corp., tetapi karena nama file yang digunakan oleh virus dan dapat ditemukan pada setiap komputer yang terinfeksi virus ini adalah Microsoft.bat, Microsoft.pif dan Microsoft.vbs.

Saat pertamakali ditemukan, aksi virus ini masih gelap dan belum diketahui mengeksploitasi celah keamanan ARP. Tetapi seiring berjalannya waktu dan kasus yang ditemui ternyata “kesaktian” virus ini terutama adalah karena kemampuannya mengeksploitasi celah keamanan ARP sehingga lebih mudah mengidentifikasi virus ini dengan nama virus ARP, karena saat ini merupakan satu-satunya virus yang ditemukan yang mengeksploitasi celah keamanan ARP.

Cek file HOSTS di C:\WINDOWS\system32\drivers\etc\hosts, Apakah ada entry mencurigakan setelah 127.0.0.1 localhost ?? Jika ya, kemungkinan komputer Client terjangkit

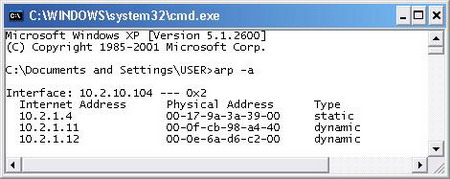

Cek ARP Table dengan Command, START > RUN > CMD Ketik ARP -A Perhatikan apakah ada MacAdress yang sama ?? Jika ya, kemungkinan komputer Client terjangkit

Cek file HOSTS di C:\WINDOWS\system32\drivers\etc\hosts, Apakah ada entry mencurigakan setelah 127.0.0.1 localhost ?? Jika ya, kemungkinan komputer Client terjangkit

Cek ARP Table dengan Command, START > RUN > CMD Ketik ARP -A Perhatikan apakah ada MacAdress yang sama ?? Jika ya, kemungkinan komputer Client terjangkit

Selanjutnya adalah perbaikannya…,

Langkah Pertama :

1. Lepas kabel LAN dari LAN Card pada

2. Restart PC, Masuk SAFE MODE. ( F8 )

3. Masuk START > RUN > CMD

4. Ketik ATTRIB -H -A -R -S C:\WINDOWS\system32\drivers\etc\hosts

5. Ketik EDIT C:\WINDOWS\system32\drivers\etc\hosts

6. Delete semua entry mencurigakan setelah 127.0.0.1 localhost

7. Simpan perubahan file HOSTS > Keluar Editor

8. Ketik ATTRIB +H +A +R +S C:\WINDOWS\system32\drivers\etc\hosts

9. Keluar CMD > EXIT

1. Lepas kabel LAN dari LAN Card pada

2. Restart PC, Masuk SAFE MODE. ( F8 )

3. Masuk START > RUN > CMD

4. Ketik ATTRIB -H -A -R -S C:\WINDOWS\system32\drivers\etc\hosts

5. Ketik EDIT C:\WINDOWS\system32\drivers\etc\hosts

6. Delete semua entry mencurigakan setelah 127.0.0.1 localhost

7. Simpan perubahan file HOSTS > Keluar Editor

8. Ketik ATTRIB +H +A +R +S C:\WINDOWS\system32\drivers\etc\hosts

9. Keluar CMD > EXIT

Langkah Kedua :

1. Jalankan Tools HijackThis

2. Lakukan Scan System

3. Hapus semua entry yang mencurigakan (Check List)

4. Klik Fix Checked

5. Lakukan Scan System sekali lagi. Perhatikan perubahannya.

1. Jalankan Tools HijackThis

2. Lakukan Scan System

3. Hapus semua entry yang mencurigakan (Check List)

4. Klik Fix Checked

5. Lakukan Scan System sekali lagi. Perhatikan perubahannya.

Langkah Ketiga :

1. Edit file AUTOEXEC.BAT

2. Tambahkan entry berikut :

@echo off

ARP -S [IP_GATEWAY] [MAC_ADDRESS_GATEWAY]

3. Simpan perubahannya.

4. Copykan file AUTOEXEC.BAT ke Startup Windows

Copy AUTOEXEC.BAT C:\Documents and Settings\USER\Start Menu\Programs\Startup\

5. Restart komputer

1. Edit file AUTOEXEC.BAT

2. Tambahkan entry berikut :

@echo off

ARP -S [IP_GATEWAY] [MAC_ADDRESS_GATEWAY]

3. Simpan perubahannya.

4. Copykan file AUTOEXEC.BAT ke Startup Windows

Copy AUTOEXEC.BAT C:\Documents and Settings\USER\Start Menu\Programs\Startup\

5. Restart komputer

Tujuan langkah2 di atas sebagai berikut :

Langkah pertama bertujuan untuk membersihkan file HOSTS yang berisi entry-entry mencurigakan. Langkah kedua bertujuan untuk menghapus service2 virus spoofing yang aktif, sehingga file HOSTS tidak dimodifikasi. Langkah ketiga adalah untuk menetapkan static IP dan MAC Address Gateway / Proxy di setiap komputer secara permanent sehingga saat komputer start posisinya STATIC.

Langkah pertama bertujuan untuk membersihkan file HOSTS yang berisi entry-entry mencurigakan. Langkah kedua bertujuan untuk menghapus service2 virus spoofing yang aktif, sehingga file HOSTS tidak dimodifikasi. Langkah ketiga adalah untuk menetapkan static IP dan MAC Address Gateway / Proxy di setiap komputer secara permanent sehingga saat komputer start posisinya STATIC.

Serangan Keamanan Jaringan

Kemajuan teknologi informasi tidak hanya membawa dampak positif, melainkan juga terselip dampak negatif yang selalu mengintai. Kejahatan-kejahatan baru kian bermunculan, yang semula menggunakan teknik biasa, sekarang menggunakan methode dan teknik kian canggih. Dalam film ’Die Hard-4’ secara gamblang digambarkan berbagai contoh kejahatan teknologi informasi yang berusaha digagalkan oleh Bruce willis dengan susah payah, maklumlah dia awam tentang ilmu teknologi informasi itu. Jaringan telokomunikasi dan informatika sebagai media untuk mempermudah dan mempercepat kita dalam berkomunikasi atau mengakses data sebenarnya tidaklah aman. Apabila dibuat korelasinya maka ’kenyamanan’ jaringan berbanding terbalik dengan ’keamanan’. Semakin nyaman kita menggunakan jaringan, maka tingkat keamanannya akan menurun, sebaliknya jika keamanan semakin tinggi, maka kita harus merelakan kenyamanan kita dikurangi.

Dengan kondisi diatas menunjukkan bahwa sebenarnya tak ada suatu jaringan anti sadap atau aman 100%, karena sifat jaringan adalah melakukan komunikasi atau melakukan ‘koneksi’ dengan jaringan lainnya. Nah, setiap komunikasi ini bila jatuh ke tangan orang lain bisa disalahgunakan. Karena itu diperlukan sistem keamanan untuk membantu mengamankan jaringan tanpa menghalangi penggunaannya dan mengantisipasi jaringan agar tidak mudah ditembus. Untuk keperluan security ini, ada dua elemen utama pembentuk keamanan jaringan :

- Tembok pengamanan (firewall), baik secara fisik maupun maya, yang ditaruh diantara piranti dan layanan jaringan digunakan untuk menghalangi orang-orang atau jaringan lain yang akan menerobos jaringan kita.

- Rencana pengamanan (security management), yang akan diimplementasikan bersama dengan user lainnya, untuk menjaga agar sistem tidak mudah ditembus dari luar dengan menerapkan suatu prosedur pengamanan tertentu.

Salah satu pusat perhatian dalam keamanan jaringan adalah mengendalikan access terhadap resources jaringan. Bukan saja sekedar mengontrol siapa saja yang boleh mengakses resources jaringan yang mana, pengontrolan akses ini juga harus memanage bagaimana si subject (user, program, file, computer dan lainnya) berinteraksi dengan object-2 (bisa berupa sebuah file, database, computer, dll atau lebih tepatnya infrastruktur jaringan kita).

Prinsip keamanan jaringan

Sebelum memahami berbagai macam ancaman keamanan jaringan, kita perlu memahami prinsip keamanan itu sendiri.

1. Kerahasiaan (confidentiality), dimana object tidak di disebarkan atau dibocorkan kepada subject yang tidak seharusnya berhak terhadap object tersebut, atau lazim disebut tidak authorize (un-authorize)

2. Integritas (Integrity), bahwa object tetap orisinil, tidak diragukan keasliannya, tidak dimodifikasi dalam perjalanan nya dari sumber menuju penerimanya.

3. Ketersediaan (Availability), dimana user yang mempunyai hak akses atau authorized users diberi akses tepat waktu dan tidak terkendala apapun.

Prinsip keamanan ini lazim disebut segitiga CIA (Confidentiality, Integrity, Availability). Dan salah satu goal utama dari pengendalian akses adalah untuk menjaga jangan sampai ada yang tidak authorize mengakses objek-2 seperti jaringan; layanan-2; link komunikasi; komputer atau system infrastruktur jaringan lainnya oleh apa yang kita sebut sebagai ancaman keamanan jaringan.

Dalam perjalanan anda untuk membangun suatu system kemanan jaringan, salah satu prosesnya adalah menilai resiko keamanan dalam organisasi anda. Akan tetapi terlebih dahulu anda perlu juga memahami berbagai jenis ancaman keamanan jaringan.

Ancaman keamanan jaringan dan metoda yang umum dipakai

Berikut ini adalah berbagai macam kelas serangan atau metoda serangan terhadap keamanan infrastruktur jaringan anda.

- Memaksa masuk dan kamus password

Jenis ancaman keamanan jaringan ini lebih umum disebut sebagai Brute Force andDictionary, serangan ini adalah upaya masuk ke dalam jaringan dengan menyerang database password atau menyerang login prompt yang sedang active. Serangan masuk paksa ini adalah suatu upaya untuk menemukan password dari account user dengan cara yang sistematis mencoba berbagai kombinasi angka, huruf, atau symbol. Sementara serangan dengan menggunakan metoda kamus password adalah upaya menemukan password dengan mencoba berbagai kemungkinan password yang biasa dipakai user secara umum dengan menggunakan daftar atau kamus password yang sudah di-definisikan sebelumnya.

Untuk mengatasi serangan keamanan jaringan dari jenis ini anda seharusnya mempunyai suatu policy tentang pemakaian password yang kuat diantaranya untuk tidak memakai password yang dekat dengan kita missal nama, nama anak, tanggal lahir dan sebagainya. Semakin panjang suatu password dan kombinasinya semakin sulit untuk diketemukan. Akan tetapi dengan waktu yang cukup, semua password dapat diketemukan dengan metoda brute force ini.

- Denial of Services (DoS)

Denial of Services (DoS) ini adalah salah satu ancaman keamanan jaringan yang membuat suatu layanan jaringan jadi mampet, serangan yang membuat jaringan anda tidak bisa diakses atau serangan yang membuat system anda tidak bisa memproses atau merespon terhadap traffic yang legitimasi atau permintaan layanan terhadap object dan resource jaringan. Bentuk umum dari serangan Denial of Services ini adalah dengan cara mengirim paket data dalam jumlah yang sangat bersar terhadap suatu server dimana server tersebut tidak bisa memproses semuanya. Bentuk lain dari serangan keamanan jaringan Denial of Services ini adalah memanfaatkan telah diketahuinya celah yang rentan dari suatu operating system, layanan-2, atau applikasi-2. Exploitasi terhadap celah atau titik lemah system ini bisa sering menyebabkan system crash atau pemakaian 100% CPU.

Tidak semua Denial of Services ini adalah merupakan akibat dari serangan keamanan jaringan. Error dalam coding suatu program bisa saja mengakibatkan kondisi yang disebut DoS ini. Disamping itu ada beberapa jenis DoS seperti:

1. Distributed Denial of Services (DDoS), terjadi saat penyerang berhasil meng-kompromi beberapa layanan system dan menggunakannya atau memanfaatkannya sebagai pusat untuk menyebarkan serangan terhadap korban lain.

2. Ancaman keamanan jaringan Distributed refelective deniel of service (DRDoS) memanfaatkan operasi normal dari layanan Internet, seperti protocol-2 update DNS dan router. DRDoS ini menyerang fungsi dengan mengirim update, sesi, dalam jumlah yang sangat besar kepada berbagai macam layanan server atau router dengan menggunakan address spoofing kepada target korban.

3. Serangan keamanan jaringan dengan membanjiri sinyal SYN kepada system yang menggunakan protocol TCP/IP dengan melakukan inisiasi sesi komunikasi. Seperti kita ketahui, sebuah client mengirim paket SYN kepada server, server akan merespon dengan paket SYN/ACK kepada client tadi, kemudian client tadi merespon balik juga dengan paket ACK kepada server. Ini proses terbentuknya sesi komunikasi yang disebut Three-Way handshake (bahasa teknis kita apa yach …masak jabat tangan tiga jalan????he..he..) yang dipakai untuk transfer data sampai sesi tersebut berakhir. Kebanjiran SYN terjadi ketika melimpahnya paket SYN dikirim ke server, tetapi si pengirim tidak pernah membalas dengan paket akhir ACK.

4. Serangan keamanan jaringan dalam bentuk Smurf Attack terjadi ketika sebuah server digunakan untuk membanjiri korban dengan data sampah yang tidak berguna. Server atau jaringan yang dipakai menghasilkan response paket yang banyak seperti ICMP ECHO paket atau UDP paket dari satu paket yang dikirim. Serangan yang umum adalah dengan jalan mengirimkan broadcast kepada segmen jaringan sehingga semua node dalam jaringan akan menerima paket broadcast ini, sehingga setiap node akan merespon balik dengan satu atau lebih paket respon.

5. Serangan keamanan jaringan Ping of Death, adalah serangan ping yang oversize. Dengan menggunakan tool khusus, si penyerang dapat mengirimkan paket ping oversized yang banyak sekali kepada korbannya. Dalam banyak kasus system yang diserang mencoba memproses data tersebut, error terjadi yang menyebabkan system crash, freeze atau reboot. Ping of Death ini tak lebih dari semacam serangan Buffer overflow akan tetapi karena system yang diserang sering jadi down, maka disebut DoS attack.

6. Stream Attack terjadi saat banyak jumlah paket yang besar dikirim menuju ke port pada system korban menggunakan sumber nomor yang random.

- Spoofing

Spoofing adalah seni untuk menjelma menjadi sesuatu yang lain. Spoofing attack terdiri dari IP address dan node source atau tujuan yang asli atau yang valid diganti dengan IP address atau node source atau tujuan yang lain.

- Serangan Man-in-the-middle

Serangan keamanan jaringan Man-in-the-middle (serangan pembajakan) terjadi saat user perusak dapat memposisikan diantara dua titik link komunikasi.

-Dengan jalan mengkopy atau menyusup traffic antara dua party, hal ini pada dasarnya merupakan serangan penyusup.

-Para penyerang memposisikan dirinya dalam garis komunikasi dimana dia bertindak sebagai proxy atau mekanisme store-and-forwad (simpan dan lepaskan).

Para penyerang ini tidak tampak pada kedua sisi link komunikasi ini dan bisa mengubah isi dan arah traffic. Dengan cara ini para penyerang bisa menangkap logon credensial atau data sensitive ataupun mampu mengubah isi pesan dari kedua titik komunikasi ini.

- Spamming

Spam yang umum dijabarkan sebagai email yang tak diundang ini, newsgroup, atau pesan diskusi forum. Spam bisa merupakan iklan dari vendor atau bisa berisi kuda Trojan. Spam pada umumnya bukan merupakan serangan keamanan jaringan akan tetapi hampir mirip DoS.

- Sniffer

Suatu serangan keamanan jaringan dalam bentuk Sniffer (atau dikenal sebagai snooping attack) merupakan kegiatan user perusak yang ingin mendapatkan informasi tentang jaringan atau traffic lewat jaringan tersebut. suatu Sniffer sering merupakan program penangkap paket yang bisa menduplikasikan isi paket yang lewat media jaringan kedalam file. Serangan Sniffer sering difokuskan pada koneksi awal antara client dan server untuk mendapatkan logon credensial, kunci rahasia, password dan lainnya.

- Crackers

Ancaman keamanan jaringan Crackers adalah user perusak yang bermaksud menyerang suatu system atau seseorang. Cracker bisasanya termotivasi oleh ego, power, atau ingin mendapatkan pengakuan. Akibat dari kegiatan hacker bisa berupa pencurian (data, ide, dll), disable system, kompromi keamanan, opini negative public, kehilangan pasar saham, mengurangi keuntungan, dan kehilangan produktifitas.

Dengan memahami ancaman keamanan jaringan ini, anda bisa lebih waspada dan mulai memanage jaringan anda dengan membuat nilai resiko keamanan jaringan dalam organisasi anda atau lazim disebut Risk Security

Reference

Anonimus, Criptography, 2009. Penerbit Andi Offsett.

Becket, B (1988). Introduction to Cryptology. Blackwell Scientific Publications.ISBN 0-632-01836-4. OCLC 16832704. Excellent coverage of many classical ciphers and cryptography concepts and of the “modern” DES and RSA systems.

Essliber,B. Cryptography and Mathematics by Bernhard Esslinger, 200 pages, part of the free open-source package CrypTool, PDF download. CyrpTool is the most widespread e-learning program about cryptography and cryptanalysis, open source.

Kauftman.C.2002. Network Security: PRIVATE Communication in a PUBLIC World, Charlie Kaufman | Radia Perlman | Mike Speciner, Prentice-Hall, 2002. ISBN .

Simmonds, A; Sandilands, P; van Ekert, L (2004). “An Ontology for Network Security Attacks”. Lecture Notes in Computer Science 3285: 317–323.

Review blog

http://goblog.herisonsurbakti.com/2011/03/02/wireless-network-security-information-for-cios/

http://hendarmawan.lecture.ub.ac.id/kuliah/ilmu-komputer/keamanan-jaringan/

http://www.bangjohan.com/2011/03/cara-mudah-pasang-kotak-komentar.html

http://titasinsi.ngeblogs.com/2009/11/24/ancaman-keamanan-jaringan/

http://http://www.blogger.com/comment.g?blogID=17762227&postID=113055019887910221&page=0&token=1312270466533

berita.idsirtii.or.id/laman-firma-keamanan-jaringan-dijebol-peretas-pro-wikileaks/

http://qzonerhttp://sabukhitam.com/blog/topic/security/untangle-solusi-komplit-untuk-keamana-jaringan-komputer.htmls.awardspace.com/index.php?topic=15.msg31#msg31

http://blog.unand.ac.id/abdul/2010/06/16/keamanan-jaringan-wireless/comment-page-1/#comment-16

http://blog.ahlul.net/triks-mengetahui-password-wifi.html#comment-2498

http://kriptografi.multiply.com/journal/item/14/Keamanan_Jaringan_Komputer

Enkripsi untuk Keamanan Data pada Jaringan

Salah satu hal yang penting dalam komunikasi menggunakan computer untuk menjamin kerahasian data adalah enkripsi. Enkripsi dalah sebuah proses yang melakukan perubahan sebuah kode dari yang bisa dimengerti menjadi sebuah kode yang tidak bisa dimengerti (tidak terbaca). Enkripsi dapat diartikan sebagai kode atau chiper. Sebuah sistem pengkodean menggunakan suatu table atau kamus yang telah didefinisikan untuk mengganti kata dari informasi atau yang merupakan bagian dari informasi yang dikirim. Sebuah chiper menggunakan suatu algoritma yang dapat mengkodekan semua aliran data (stream) bit dari sebuah pesan menjadi cryptogram yang tidak dimengerti (unitelligible). Karena teknik cipher merupakan suatu sistem yang telah siap untuk di automasi, maka teknik ini digunakan dalam sistem keamanan komputer dan network. Pada bagian selanjutnya kita akan membahas berbagai macam teknik enkripsi yang biasa digunakan dalam sistem sekuriti dari sistem komputer dan network.

Enkripsi Konvensional.

Proses enkripsi ini dapat digambarkan sebagai berikut :

Plain teks -> Algoritma Enkripsi -> Cipher teks ->Algoritma Dekrispsi -> Plain teks

User A | | User B

|———————-Kunci (Key) ——————–|

User A | | User B

|———————-Kunci (Key) ——————–|

Gambar 2 prinsip-prinsip enkripsi

Informasi asal yang dapat di mengerti di simbolkan oleh Plain teks, yang kemudian oleh algoritma Enkripsi diterjemahkan menjadi informasi yang tidak dapat untuk dimengerti yang disimbolkan dengan cipher teks. Proses enkripsi terdiri dari dua yaitu algoritma dan kunci. Kunci biasanya merupakan suatu string bit yang pendek yang mengontrol algoritma. Algoritma enkripsi akan menghasilkan hasil yang berbeda tergantung pada kunci yang digunakan. Mengubah kunci dari enkripsi akan mengubah output dari algortima enkripsi. Sekali cipher teks telah dihasilkan, kemudian ditransmisikan. Pada bagian penerima selanjutnya cipher teks yang diterima diubah kembali ke plain teks dengan algoritma dan dan kunci yang sama.

Keamanan dari enkripsi konvensional bergantung pada beberapa faktor. Pertama algoritma enkripsi harus cukup kuat sehingga menjadikan sangat sulit untuk mendekripsi cipher teks dengan dasar cipher teks tersebut. Lebih jauh dari itu keamanan dari algoritma enkripsi konvensional bergantung pada kerahasian dari kuncinya bukan algoritmanya. Yaitu dengan asumsi bahwa adalah sangat tidak praktis untuk mendekripsikan informasi dengan dasar cipher teks dan pengetahuan tentang algoritma diskripsi / enkripsi. Atau dengan kata lain, kita tidak perlu menjaga kerahasiaan dari algoritma tetapi cukup dengan kerahasiaan kuncinya.

Manfaat dari konvensional enkripsi algoritma adalah kemudahan dalam penggunaan secara luas. Dengan kenyataan bahwa algoritma ini tidak perlu dijaga kerahasiaannya dengan maksud bahwa pembuat dapat dan mampu membuat suatu implementasi dalam bentuk chip dengan harga yang murah. Chips ini dapat tersedia secara luas dan disediakan pula untuk beberapa jenis produk. Dengan penggunaan dari enkripsi konvensional, prinsip keamanan adalah menjadi menjaga keamanan dari kunci.

Model enkripsi yang digunakan secara luas adalah model yang didasarkan pada data encrytion standard (DES), yang diambil oleh Biro standart nasional US pada tahun 1977. Untuk DES data di enkripsi dalam 64 bit block dengan menggunakan 56 bit kunci. Dengan menggunakan kunci ini, 64 data input diubah dengan suatu urutan dari metode menjadi 64 bit output. Proses yang yang sama dengan kunci yang sama digunakan untuk mengubah kembali enkripsi.

Enkripsi Public-Key

Salah satu yang menjadi kesulitan utama dari enkripsi konvensional adalah perlunya untuk mendistribusikan kunci yang digunakan dalam keadaan aman. Sebuah cara yang tepat telah diketemukan untuk mengatasi kelemahan ini dengan suatu model enkripsi yang secara mengejutkan tidak memerlukan sebuah kunci untuk didistribusikan. Metode ini dikenal dengan nama enkripsi public-key dan pertama kali diperkenalkan pada tahun 1976.

Plain teks -> Algoritma Enkripsi -> Cipher teks -> Algoritma Dekrispsi -> Plain teks

User A | | User B

Private Key B —-|

|———————-Kunci (Key) ——————–|

User A | | User B

Private Key B —-|

|———————-Kunci (Key) ——————–|

Gambar 3 salah satu prinsip enkripsi konvensional

Algoritma tersebut seperti yang digambarkan pada gambar diatas. Untuk enkripsi konvensional, kunci yang digunakan pada prosen enkripsi dan dekripsi adalah sama. Tetapi ini bukanlah kondisi sesungguhnya yang diperlukan. Namun adalah dimungkinkan untuk membangun suatu algoritma yang menggunakan satu kunci untuk enkripsi dan pasangannya, kunci yang berbeda, untuk dekripsi. Lebih jauh lagi adalah mungkin untuk menciptakan suatu algoritma yang mana pengetahuan tentang algoritma enkripsi ditambah kunci enkripsi tidak cukup untuk menentukan kunci dekrispi. Sehingga teknik berikut ini akan dapat dilakukan :

- Masing – masing dari sistem dalam network akan menciptakan sepasang kunci yang digunakan untuk enkripsi dan dekripsi dari informasi yang diterima.

- Masing – masing dari sistem akan menerbitkan kunci enkripsinya ( public key ) dengan memasang dalam register umum atau file, sedang pasangannya tetap dijaga sebagai kunci pribadi ( private key ).

- Jika A ingin mengisim pesan kepada B, maka A akan mengenkripsi pesannya dengan kunci publik dari B.

- Ketika B menerima pesan dari A maka B akan menggunakan kunci privatenya untuk mendeskripsi pesan dari A.

Seperti kita lihat, public-key memecahkan masalah pendistribusian karena tidak diperlukan suatu kunci untuk didistribusikan. Semua partisipan mempunyai akses ke kunci publik ( public key ) dan kunci pribadi dihasilkan secara lokal oleh setiap partisipan sehingga tidak perlu untuk didistribusikan. Selama sistem mengontrol masing – masing private key dengan baik maka komunikasi menjadi komunikasi yang aman. Setiap sistem mengubah private key pasangannya public key akan menggantikan public key yang lama. Yang menjadi kelemahan dari metode enkripsi publik key adalah jika dibandingkan dengan metode enkripsi konvensional algoritma enkripsi ini mempunyai algoritma yang lebih komplek. Sehingga untuk perbandingan ukuran dan harga dari hardware, metode publik key akan menghasilkan performance yang lebih rendah.

Langganan:

Postingan (Atom)

Search

Guests

About Me

- Iin Windarti

- Kota Cimahi, Prov. Jawa Barat, Indonesia

- akan menghargai jika dihargai, kalo gak suka ma orang susah untuk gak bisa suka tau simpati lagi, bosenan, gak sabaran, gelehan tapi jorok.. aku rame kalo kamu rame, aku galak kalo kamu jahat.. dan masih banyak lagi tentang aku, dan orang pikir tentang aku, manja juga sih... hehe..

Feedjit

Label

- Administrasi Jaringan (10)

- Bahasa Indonesia (2)

- Bahasa Inggris (2)

- Database WEB (1)

- Diagnosa-LAN (58)

- Diagnosa-WAN (30)

- Digital (6)

- History (17)

- Instalasi-LAN (73)

- Instalasi-WAN (10)

- Michael Jackson (2)

- Operating System (9)

- OS-Jaringan (13)

- Pengetahuan (63)

- Perempuan (11)

- Web Design (10)

My Archives

-

▼

2012

(92)

-

▼

Februari

(21)

- Setting Router pada WIndows XP

- Tutorial VM-Ware

- IP Spoofing

- Serangan Keamanan Jaringan

- Enkripsi untuk Keamanan Data pada Jaringan

- Reset Atribut File dan Folder akibat Virus

- Membangun Hotspot Sederhana

- File Sharing dengan SAMBA pada Ubuntu 7.10

- Sharing Printer dengan Client Windows

- Repository Ubuntu

- Windows Bisa jadi PC Router

- Konfigurasi PC Router pada Windows Server 2003

- Konfigurasi PC Router di Ubuntu

- Captive Portal

- Konfigurasi Captive Portal pada Ubuntu Server 8.04

- WPA-PSK (Wi-Fi Protected Access – Pre Shared Key)

- MAC Filtering

- Sejarah Hacker dan Cracker

- Perbedaan WEP dan WPA

- WPA (Wi-Fi Protected Access)

- WEP (Wired Equivalent Privacy)

-

▼

Februari

(21)

Diberdayakan oleh Blogger.